Viele Branchen haben die Vorteile der Cloud bereits erkannt und migrieren Workloads aus klassischen Rechenzentren in diese. Warum zögern viele Versicherungen noch damit? Neben datenschutzrechtlichen Anforderungen werden letztere mit finanzmarktaufsichtsrechtlichen Herausforderungen konfrontiert, die aber durchaus gemeistert werden können.

Die regulatorischen Anforderungen an Versicherungsunternehmen sind in den letzten Jahren in ganz Europa deutlich strenger geworden. Aufgrund der gesamtwirtschaftlichen Bedeutung der Versicherungsbranche und zum Schutz der Versicherungsnehmer hat der Staat ein großes Interesse daran, dass Versicherer unter anderem über ein gutes und solides Risikomanagement verfügen. Daher müssen Versicherer für die Nutzung von Diensten eines Cloud-Anbieters verschiedenste Anforderungen des europäischen Versicherungsaufsichtsrechts (Solvency II) beachten. Ziel dieser EU-Richtlinie ist die Harmonisierung und Regulierung der Versicherungsbranche sowie ein besserer Schutz des Versicherungsnehmers.

Vorgaben zur Ausgliederung

Solvency II beinhaltet spezifische Anforderungen für das Auslagern von kritischen Geschäftskomponenten des Versicherungsbetriebs. Komponenten, welche für die die Ausführung von Schlüsselaufgaben im Versicherungsgeschäft gebraucht werden, gelten als kritisch. Unter Ausgliederung fällt dabei jede Tätigkeit, die ein Versicherungsunternehmen normalerweise selbst tätigen würde, aber nun durch einen dritten Dienstleister erbringen lässt. Dazu zählt eben auch der Betrieb der Informationstechnik für das Versicherungsunternehmen, der bis dahin in der Regel durch die eigene IT-Abteilung erfolgte.

Bewilligung durch die Aufsichtsbehörde

Die Solvency-II-Richtlinie sieht im Fall der Ausgliederung von kritischen Versicherungstätigkeiten besondere Organisationsund Anzeigepflichten vor. Versicherungen müssen die zuständige Versicherungsaufsichtsbehörde rechtzeitig über eine geplante Ausgliederung von kritischen Komponenten informieren. Für eine Versicherung ist immer die Aufsichtsbehörde des Landes zuständig, in dem der Hauptsitz der Versicherung liegt. Jedoch sollte sicherheitshalber auch Kontakt zu den Behörden in den Ländern hergestellt werden, in dem weitere Niederlassungen existieren. Der Versicherer ist dazu verpflichtet, eine Reihe von Angaben und Unterlagen einzureichen.

Diese müssen unter anderem den Umfang und die Begründung für die Ausgliederung beschreiben. Zwar sieht die Richtlinie keine Genehmigungspflicht vor, jedoch können die nationalen Aufsichtsbehörden ihrerseits eine Genehmigungspflicht vorschreiben. So beschränkt sich zum Beispiel die deutsche Versicherungsaufsichtsbehörde BaFin auf eine Anzeigepflicht für Versicherer, während die Schweizer FINMA das Ausgliedern von kritischen Komponenten als geschäftsplanrelevant und somit genehmigungspflichtig einstuft.

Interne Governance

Versicherungen müssen zudem schriftlich interne Leitlinien für die Ausgliederung aufstellen, die detaillierte Vorgaben zur Ausgliederung von Funktionen und Tätigkeiten enthalten. Zudem muss darin der Überprüfungsprozess festgelegt sein, der vor der Entscheidung über eine Ausgliederung in die Cloud durchzuführen ist. Es besteht auch die Pflicht festzulegen, wie der Cloud-Anbieter überwacht wird. Der ständigen Kontrolle der Einhaltung vertraglicher Vereinbarungen und gesetzlicher Vorschriften durch den Cloud-Anbieter kommt künftig noch mehr Bedeutung zu. Der Versicherer muss explizit eine Person benennen, welche intern die Gesamtverantwortung für die ausgelagerten Geschäftskomponenten in die Cloud trägt.

Betriebliches Kontinuitätsmanagement

Bei jeder Ausgliederung bleibt der Versicherer für die Einhaltung der Anforderungen aus Solvency II verantwortlich. Eine Auslagerung von Geschäftskomponenten in die Cloud darf daher zu keiner Verminderung der Qualität der Dienstleistungen, Erhöhung des operativen Risikos oder zu einer Unterbrechung von Dienstleistungen für bestehende Versicherungsnehmer führen. Für Versicherer ist es daher entscheidend, ausreichende Vorkehrungen für ein betriebliches Kontinuitätsmanagement zu treffen.

Suspendierung bei einer Gefährdung der Cloud

Dies stellt bei der Nutzung der Cloud durchaus eine Herausforderung dar. Denn fast alle Cloud-Anbieter bestehen auf Vertragsklauseln, die ihnen das Recht gewähren, bei Verstößen gegen ihre Geschäftsbedingungen Cloud-Services vorübergehend zu suspendieren oder im Extremfall sogar den Vertrag zu kündigen, falls der Grund für die Suspendierung nicht innerhalb einer vertraglich vorgegebenen Frist behoben wird. Die Cloud-Anbieter bieten hier meist wenig Verhandlungsspielraum, da sie sich verpflichtet sehen, jeden ihrer Kunden vor einer absichtlichen oder unabsichtlichen Gefährdung der Sicherheit ihrer Cloud durch ihre anderen Kunden zu schützen.

Eine cloud-basierte Anwendung sollte daher wenn möglich so entworfen werden, dass sie «Single Points of Failure» vermeidet und damit auch bei einer eventuellen Suspendierung einzelner Komponenten einsatzfähig bleibt. Des Weiteren soll als Teil des Störfallmanagements ein Prozess definiert und eingeübt werden, mithilfe dessen im Falle einer Suspendierung schnell reagiert und die Suspendierungsursache möglichst rasch behoben werden kann.

Vertragskündigung aus wichtigem Grund

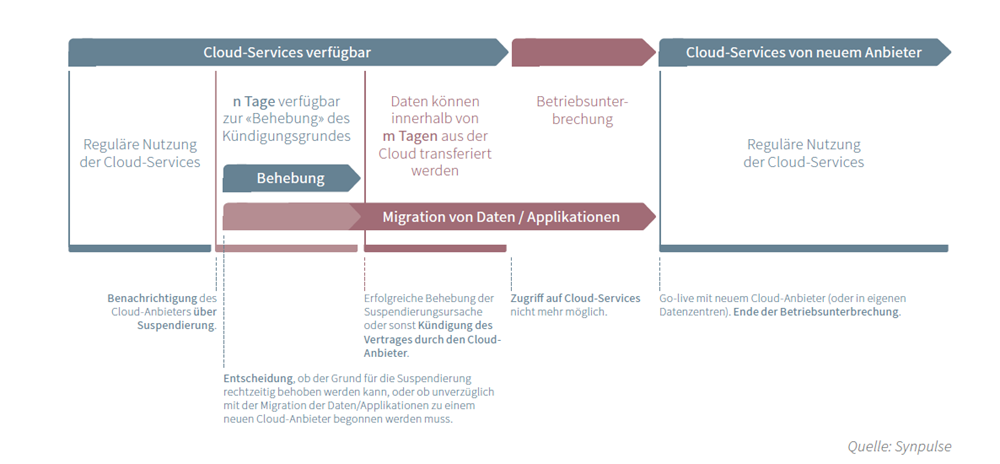

Sollte es trotz allem zu einer Kündigung des Vertrages durch den Anbieter kommen, bleibt dem Versicherer nur eine begrenzte Zeitspanne, während derer er seine Daten und Applikationen aus der Cloud des Anbieters migrieren kann bevor der Cloud-Anbieter seine Services einstellt (Abb. 1).

Der Versicherer sollte daher versuchen, mit dem Cloud-Anbieter auszuhandeln, dass dieser nach einer einseitigen Vertragskündigung seine Services noch genügend lang zur Verfügung stellt, damit alle kritischen Applikationen bis zum Abschluss der Migration zu einem neuen Anbieter weiter betrieben werden können.

Es ist daher auch hilfreich, die Architektur der Cloud-Anwendungen so zu entwerfen, dass eine Migration zu einem anderen Anbieter möglichst wenig Zeit in Anspruch nehmen würde. Hier gibt es einen Trade-off zu beachten: Ein wesentlicher Vorteil der Public Cloud sind die vielen ausgefeilten SaaS-Komponenten, die gerade die großen Anbieter zur Verfügung stellen und welche dank ihres geringen Einrichtungs- und Betriebsaufwandes wesentliche Agilitätsvorteile bieten. Gerade diese Komponenten sind aber oft sehr anbieterspezifisch und daher im Gegensatz zu IaaS3-Komponenten meist aufwändiger zu migrieren. Es gilt also abzuwägen, ob eine hohe Agilität oder eine hohe Migrationsfähigkeit stärker zu gewichten ist – oder wie so oft – ob ein guter Mittelweg gefunden werden kann.

Die Migrationsfähigkeit einer Cloud-Anwendung kann beispielsweise erhöht werden, indem Services oder Anwendungen einschließlich ihrer Abhängigkeiten in sogenannten Docker-Containern «gekapselt» werden, und – ähnlich standardisierten Schiffscontainern – rasch auf eine neue Infrastruktur verschoben werden können. Eine weitere Möglichkeit ist die Nutzung einer Multicloud-Plattform. Eine solche abstrahiert die unterschiedlichen APIs verschiedener Cloud-Anbieter, so dass eine Anwendung automatisiert auf den Public- Clouds verschiedener Anbietern installiert werden kann (siehe Textbox auf rechter Seite). Eine Migration zu einem anderen Anbieter sollte auch nicht erst dann geplant werden, wenn der Ernstfall bereits eingetreten ist. So sollten Versicherer, bevor Cloud-Dienste genutzt werden, präventiv Notfallpläne erarbeiten, welche die Migration aller kritischen Komponenten innerhalb der verfügbaren Fristen ermöglichen und somit eine Unterbrechung der Serviceleistungen verhindern. Die Notfallpläne sollten Anbieter- Alternativen beinhalten sowie klare Handlungsabläufe und Verantwortlichkeiten.

Auditrechte

Das Auslagern von Geschäftskomponenten in die Cloud entbindet einen Versicherer nicht von der Verantwortung, die Ordnungsmäßigkeit der Prozesse zu überprüfen. Solvency II fordert weitgehende Auditrechte, die ein Versicherer gegenüber einem Outsourcing-Partner haben muss.

Der Versicherer selbst sowie auch dessen Auditor und die zuständige Aufsichtsbehörde müssen Inspektionen vor Ort durchführen dürfen. Cloud-Anbieter gestatten aber aus Sicherheitsgründen in der Regel außer ausgewählten unabhängigen Prüf- und Zertifizierungsinstanzen niemandem den Zugang zu ihren Rechenzentren. Aus gutem Grund: Bekäme jeder einzelne Kunde physischen Zugang zu den Rechenzentren eines Anbieters, würde deren Sicherheit dadurch nicht gerade gefördert.

Es sollte in den Vertragsverhandlungen mit dem Cloud-Anbieter aber auf jeden Fall versucht werden, ein möglichst weites Spektrum der gesetzlich vorgeschriebenen Audit-Rechte vertraglich zugesichert zu bekommen. Je nach Cloud-Anbieter lässt sich zumindest ein gewisses Entgegenkommen erwirken. Manche Anbieter haben die besonderen Anforderungen von Finanzdienstleistern bereits erkannt und halten entsprechende Vertragsanhänge für diese Kundenkategorie bereit, welche zumindest limitierte Auditrechte zusichern. Falls die buchstabengetreue Umsetzung der regulatorischen Vorgaben hier nicht möglich ist, sollte dies als ein Risiko einkalkuliert und mit der Aufsichtsbehörde frühzeitig diskutiert werden. Argumentativ kann dabei auf die von externen, unabhängigen Parteien erstellten Zertifizierungen und Reports (z.B. SOC Reports) verwiesen werden, die der Cloud-Anbieter besitzt beziehungsweise die er regelmäßig erstellen lässt.

Fazit

Der Wechsel von klassischen Rechenzentren zu cloud-basierten Lösungen ist gegenwärtig einer der wichtigsten Makrotrends in der Nutzung von Informationstechnologien. Versicherer sind jedoch mit verschiedenen Anforderungen durch die Versicherungsbehörden konfrontiert, die in ihrer Formulierung der technologischen Entwicklung naturgemäß hinterherhinken. Diese Anforderungen können allerdings durchaus gemeistert werden, wenn sie aus einer gesamtheitlichen Sicht (Recht, Compliance, Technologie und Risikomanagement) angegangen werden und der Dialog mit der zuständigen Aufsichtsbehörde und dem Cloud-Anbieter frühzeitig gesucht wird, um gemeinsam Lösungen zu finden.